スプーフィングに対する受信機の反応。ロバスト性とレジリエンス

この記事の資料は、ION GNSS+ Virtual 2020で発表された論文、 “Assessment of GNSS Receiver Behaviour in Laboratory Conditions When Subject to Meaconing or Spoofing Scenarios” (ラボ環境下におけるGNSS受信機のビーコンおよびスプーフィングシナリオ時の動作評価)に基づいています。完全版については、ION Institute of NavigationのHPをご参照下さい。

この実験は、市販の受信機がミーコニングやスプーフィング対してどのように反応するかを調べ、実際のスプーフィング脅威に対する受信機のロバスト性と レジリエンスを評価するための有用な実験方法と指標を開発することを目的としています。

市販のGNSS受信機は、ラボ環境下で行われたGNSSスプーフィング攻撃の実験に対して様々な反応を示しました。受信機は完全にスプーフィングされていないにもかかわらず、偽造されたコンスタレーション信号の存在下で、混乱した動作をしたり、完全に動作しなくなることさえあります。

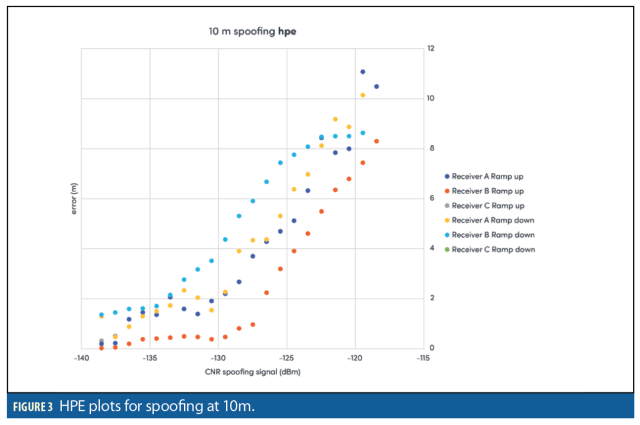

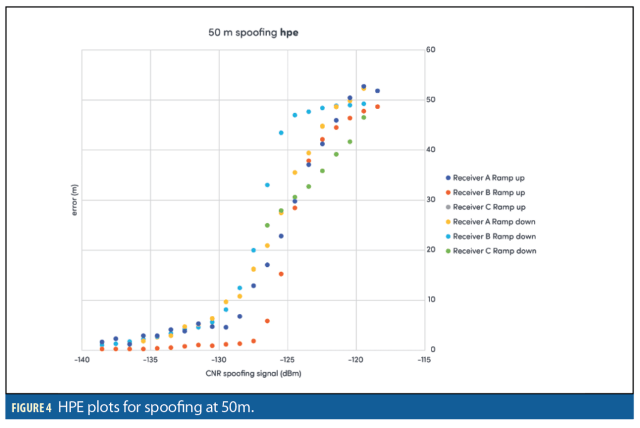

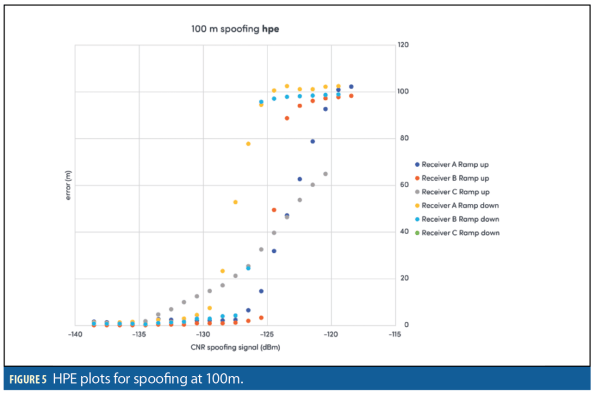

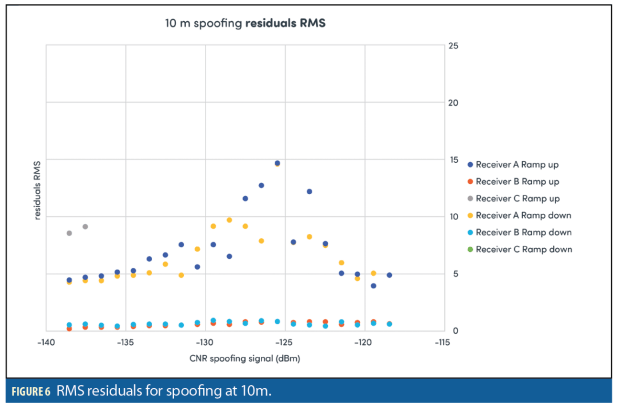

実験は大きく2つのパートに分けて実施しました。最初に3つの市販の受信機に非常に単純なミーコニング/リプレイの例を提示し、その後、10m、50m、100mの距離でGPSスプーフィングを実施しました。スプーフィング攻撃の間、レプリカ(偽造)GPS信号のレベルは、徐々に強化し、その後減衰しました。GPSスプーフィング・シナリオの間、各受信機の水平位置誤差(HPE)と残差の二乗平均平方根(RMS)が注意深く監視されました。

重要インフラ防護で広く使われている用語、「レジリエンス(復元力)」と「ロバスト性(堅牢性)」は、GNSSスプーフィングにも適応されますが、この2つの用語は必ずしも等しいとは限りません。これらの用語を別々に定義することで、意味のあるテストマトリックスを作成する事ができます。

スプーフィングに対するGNSSデバイスの性能を評価するために使用できる、有意義で比較可能なテストマトリックスを定義するための一般的なアプローチを紹介していきます。いわゆる “ゼロデイ攻撃(zero-day exploits)”を防ぐために、商業分野において既知の脆弱性をタイムリーに理解し緩和することが明らかに必要です。最後に、提案されたスプーフィングテストフレームワークがどのように拡張され、安全性やライアビリティクリティカルなシステム性能の評価における重要な改善を推進するために使用され得るかについて議論します。

必要性

スプーフィング攻撃に必要な機器のコストは過去数年で大幅に低下し、新しい技術であるソフトウェア無線機(SDR)も利用できるようになりました。スプーフィング攻撃に必要な専門知識も、SDRをGNSS信号送信機として動作させるために必要なコードの多くがインターネット上で広く利用できるようになり、減少しています。

GPSのスプーフィング攻撃は世界中で発生しており、黒海での商業船舶のスプーフィングや上海港付近での船舶の”Circular”スプーフィングなどが報告されています。このような脅威のシナリオの多くでは、攻撃の影響を受けるのは標的の受信機だけではありません。商業用受信機に対するスプーフィングの影響について多くの逸話的なデータを見てきましたが、商業用GNSS受信機に対するスプーフィングの影響に関する定量的なデータは広く利用可能なものではありません。スプーフィング信号に遭遇する確率が着実に増加しているため、受信機が通常遭遇する脅威の種類にどのように対応するかを理解する必要があります。

GNSSスプーフィング

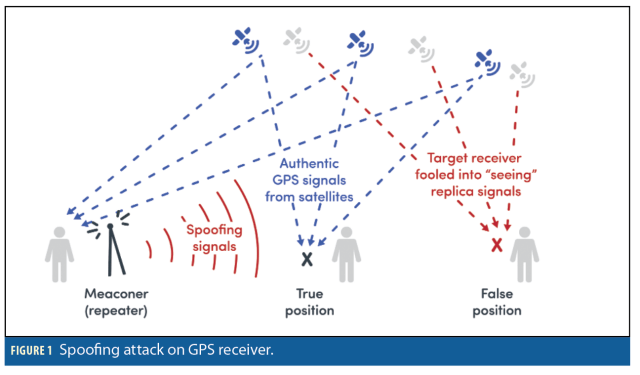

図1は、偽の位置情報を生成させることを目的とした受信機へのGNSSスプーフィング攻撃の例を示しています。ターゲット受信機にスプーフィング攻撃に対する防御がなく、攻撃者が最初にレプリカ信号をターゲット受信機の位置に正確に合わせることに成功した場合、受信機は偽信号にロックオンされ、あたかも誤った位置にいるかのように攻撃者によって操られる可能性があります。攻撃者は、ターゲット受信機の位置を決定するだけでなく、送信した信号がターゲット受信機に適切なパワーレベルで到達することを確認する必要があります。

スプーフィング攻撃は、(ターゲット受信機の位置を移動させることなく)タイミングサービスを妨害するために行われることもあるため、スプーフィング攻撃による商用受信機への影響を保護の有無にかかわらず定量的に理解することが不可欠になります。この一連の実験では、スプーフィングされた(偽の)位置は、スプーフィング元の位置に対応します。

『図1 GPS受信機へのGNSSスプーフィング攻撃の例』

『図1 GPS受信機へのGNSSスプーフィング攻撃の例』

実験方法

現在広く使用されている3つの代表的な商用GNSS受信機は、この研究のために匿名化され、受信機A、受信機B、受信機Cと名づけられました。実験では、受信機の応答監視とNMEAメッセージのログのために、受信機のユーザーインターフェースも使用されました。

すべてのスプーフィングシナリオにおいて、シミュレータはスプーフィング信号だけでなく、ライブスカイのGNSS信号もシミュレートして生成しています。ライブスカイシナリオでは、シミュレータがスプーフィング信号を提供し、屋根に取り付けられたアンテナからの本物のライブスカイ信号がシミュレータからのスプーフィング信号と合成されます。すべての実験は、閉鎖的なラボ環境下で行われました。

テストシナリオ

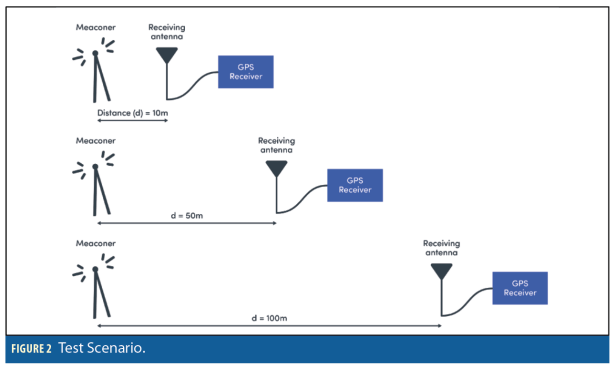

実験対象の3つのGPS受信機は、実際の位置から10m、50m、100mの距離にあるGNSSリピーター(meaconer)を模した以下のスプーフィング・シナリオの対象となりました(図2参照)。

スプーフィング信号は、シナリオの間中、パワーランプが適用されます。最初の15分間は、ミーコナーはアクティブではありません。これにより、実験対象の受信機が衛星を捕捉・追跡し、安定した動作体制に落ち着くことができます。スプーフィング信号がアクティブになると、最大電力レベル-118.5dBmに達するまで、1分ごとに1dBずつゆっくりと増加させます。スプーファーのパワーレベルが最大に設定されている期間が5分間あります。その後、パワーレベルは徐々に開始時の状態に戻されます。その後、受信機はスプーフィング信号がない状態で15分間落ち着き、その後、同じ-118.5dBmレベルまで1分ごとに1dBずつパワーアップして2回目のスプーフィング攻撃を受けます。

『図2 テストシナリオ』

『図2 テストシナリオ』

実験結果

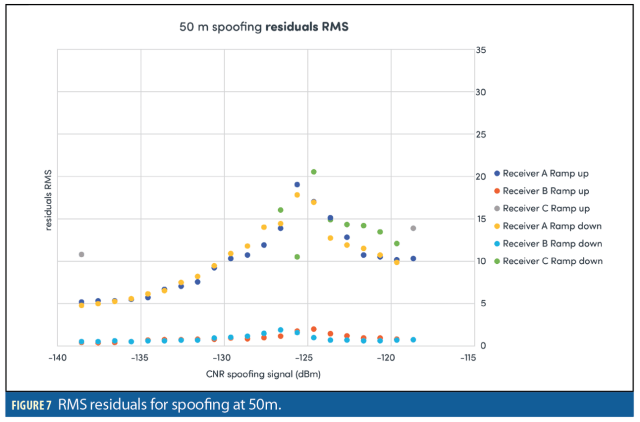

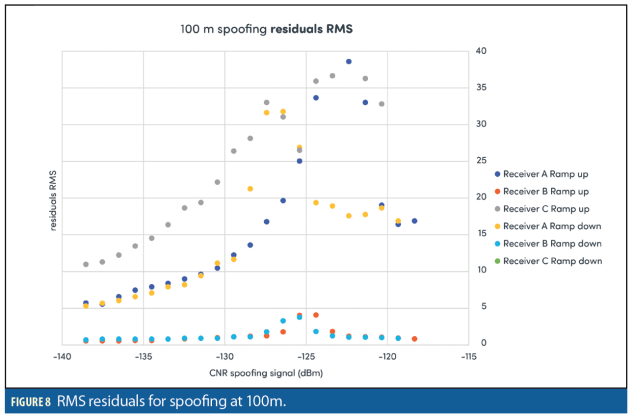

図3~8は、最初のスプーフィング攻撃(最初のパワーランプとパワーリダクション)の結果を示しています。プロットは、3つの受信機すべてについて、HPEとRMS残差を示しています。スペース上の理由から、スプーファーのパワーレベルの2回目の上昇から記録されたデータは示されていません。このデータは、実際には、最初のパワーランプから記録されたデータと非常によく似ています。

『図3 HPEプロット:10メートルの距離からのスプーフィング』

『図3 HPEプロット:10メートルの距離からのスプーフィング』 『図4 HPEプロット:50メートルの距離からのスプーフィング』

『図4 HPEプロット:50メートルの距離からのスプーフィング』 『図5 HPEプロット:100メートルの距離からのスプーフィング』

『図5 HPEプロット:100メートルの距離からのスプーフィング』

『図6 RMS残差:10メートルの距離からのスプーフィング』

『図6 RMS残差:10メートルの距離からのスプーフィング』 『図7 RMS残差:50メートルの距離からのスプーフィング』

『図7 RMS残差:50メートルの距離からのスプーフィング』

『図8 RMS残差:100メートルの距離からのスプーフィング』

『図8 RMS残差:100メートルの距離からのスプーフィング』

ディスカッション

本論文の主な目的は、実験対象の受信機の動作に関する洞察を得ることよりも、ベンチマークテストとしてこの種のシナリオの適合性を検証することです。しかし、今回使用した単純で非動的なスプーフィングシナリオであっても、3つのサンプル受信機は著しく異なる挙動を示したことが分かります。また、受信機が攻撃に耐えられる度合いと、攻撃後に受信機が元の動作状態に回復する度合いが必ずしも一致しないことも分かりました。受信機Cはシナリオに苦戦し、しばしば本物の信号をすぐにロックできなくなり、HPEデータの報告も不安定になり始めました。また、真偽にかかわらず、送信された信号をロックできず、ランプダウン時に完全に回復できないことがよくありました。

他の2つの受信機では、スプーファーの出力が上昇したときにHPEが最小から最大に遷移するポイント、またはスプーファーの出力が低下したときにその逆のポイントに相関が見られます。

RMS残差のピークは、ソリューションがスプーフィング信号によって支配され始めるポイントを示しているように見えます。RMS残差によって攻撃が検出されない場合、このようなことは起こりません。受信機Bは、50mと100mの距離でRMS値の小さなピークが観察されるものの、RMS残差に関しては、すべてのレンジで受信機AおよびCよりはるかに低い値で有意に優れた性能を示しているのは注目すべき点と言えます。また、スプーファーのパワーが低下すると、真実の信号が再び支配的になる時点でRMS残差のピークが観察されることにも注目すべき点と言えます。

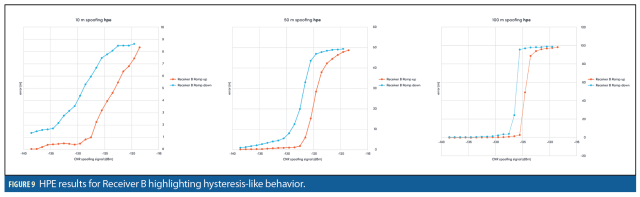

また、これらのシナリオでは、少なくとも1つの受信機がヒステリシスのような挙動を示しています。図9は、スプーフィング信号のパワーレベルの上昇と下降を受けたときの受信機BのHPE応答です。ヒステリシスは、システムの状態がその履歴に依存すると定義されることが多いので、これはおそらく、出力(位置)ノイズの低減に関連するソフトウェア依存の問題であることを示唆するものです。RMS残差プロットに同様のヒステリシスの証拠がないことが、おそらくそれを裏付けています。受信機Bは、他の距離(10mと50m)のシナリオでも同様のヒステリシスを示しています。

『図9 受信機BのHPE応答』

『図9 受信機BのHPE応答』

これらのシナリオは、理想的なベンチマーク条件下で実行されました。シミュレーションされた「ライブスカイ」とスプーフィングされた信号の位置関係はほぼ完璧で、スプーファーと受信機が固定位置にあるため、考慮すべき環境変数が存在しません。スプーフィング攻撃に対する受信機のロバスト性とレジリエンスの程度を評価するために設計されたシナリオの場合、シナリオが現実世界の条件の典型ではないにもかかわらず、このアプローチを推奨するものが多くあります。現実世界では、ターゲット受信機の相関器において、スプーファー信号とオーセンティックのライブスカイ信号の位置合わせが常に行われるわけではありません。さらに、スプーフィングエピソードが悪意のある攻撃である場合、攻撃者は一般的に、特にスプーフィングソースとターゲットシステムの間に相対的な動きがある場合、高い成功確率で攻撃を行うことがより困難になると思われます。しかし、スプーフィングの影響に対するシステムのロバスト性とレジリエンスを評価し、予期せぬシステムの挙動を理解し、文書化することは依然として重要と言えます。

結論

スプーフィング攻撃時の受信機のRMS残差を観察することで、受信機がスプーフィングされているかどうかの良い指標とすることができます。今回実験した3つの市販受信機では、本物とレプリカの信号とが区別できなくなる程のスプーフィングを受けた際に、RMS残差のピークが発生することが一貫して示されました。スプーファーのパワーをさらに上げると、RMS残差値は通常の値まで減少しますが、これは受信機がスプーフィングされた信号を追跡している結果です。RMS残差値の監視は、受信機におけるスプーフィング攻撃を検出する有力な手段となり得ます。

これらの実験で使用されたシナリオは、ミーコニングの非常に単純な例で、スプーファーと実験対象の受信機は静止し、ミーコナーにゼロ時間遅延が加えられ、ライブスカイとスプーファーの両方の信号が単一のGNSSシミュレータによって生成されています。しかし、このシナリオに対する受信機の応答は、スプーフィング攻撃のパラメータの非常に小さな変動が、ターゲット受信機の大きな応答を誘導することができることを示しています。この結果は、スプーフィング攻撃に対する受信機のロバスト性とレジリエンスを評価するのに役立つと思われます。

実際のGNSS受信機の偽装は、シミュレーションテストを行う場合よりもはるかに困難であることが多いです。これは、スプーフィング信号のアライメントや、マルチパスのような他の環境変数が防御側に有利に働くためです。これらのテストは、完全にアライメントされたスプーフィング攻撃、つまり受信機にとって最悪のケースの攻撃に対する受信機の性能を評価します。これは商用受信機のスプーフィングベンチマークテストを開発する観点からは無関係ですが、実環境での受信機のスプーフィング成功に影響を与える要因を理解するために、本物のライブスカイGNSS信号を受信する商用受信機のスプーフィングについてより多くの研究が行われる必要があります。

ロバスト性と レジリエンスは、PNTコミュニティでしばしば互換的に使用される用語であり、時には定義が重複することもあります。これらの初期のスプーフィング研究は、受信機のスプーフィングに対するレジリエンスがロバスト性と一致しない可能性があることを示しています。さらに、有意差があるかどうか、GNSS受信機の試験フレームワークにスプーフィングシナリオへの耐性とスプーフィングシナリオに成功した受信機が元の状態に回復する能力を別々に評価することを組み込むべきかどうかを検討するために、さらなる作業を実施する必要があります。

この研究はまた、発見されたスプーフィング攻撃は、効果的な緩和策を講じることができるように、商業部門で報告されることが不可欠であることを強調します。主要な脆弱性の責任ある開示は、PNTコミュニティがユーザーを保護するのに役立つだけにすぎません。

製造メーカー

Spirent GSS7000 Radio Frequency Constellation Simulator (RFCS)を用いて実験を実施しました。

著者紹介

Francesca Filippiは、カーディフ大学電気電子工学科(MEng)の学生。大学在学中にSpirent Communicationでプロフェッショナルサービススタッフとして勤務。

Mark Hunterは、Spirent Communicationのプロフェッショナルサービスチームの責任者で、米国と英国でアプリケーション エンジニアなどの職務に就いています。ブルネル大学で電気工学の優等学位を取得しています。

Guy Buesnelは、PNTセキュリティ技術者であり、ロバスト位置、ナビゲーション、タイミング、PNTシステムサイバーセキュリティに関心を持つ研究者です。バーミンガム大学で通信工学の修士号(工学)を取得し、王立航法研究所のフェローです。